Аналіз подій Cisco за допомогою зовнішніх інструментів

Інформація про продукт

Продукт дозволяє користувачам інтегруватися з Cisco SecureX і отримувати до нього доступ за допомогою функції стрічки в FMC web інтерфейс.

Технічні характеристики

- Інтеграція: Cisco SecureX

- Інтерфейс: FMC web інтерфейс

- Функція стрічки: Унизу кожної сторінки

Інструкція з використання продукту

Доступ до SecureX за допомогою стрічки

Щоб отримати доступ до SecureX за допомогою функції стрічки, виконайте такі дії:

- У FMC клацніть стрічку внизу будь-якої сторінки FMC.

- Натисніть «Отримати SecureX».

- Увійдіть у SecureX.

- Натисніть посилання, щоб авторизувати доступ.

- Натисніть стрічку, щоб розгорнути та використовувати її.

Аналіз подій за допомогою зовнішніх засобів

Щоб виконати аналіз подій за допомогою зовнішніх інструментів, виконайте такі дії:

- У FMC клацніть стрічку внизу будь-якої сторінки FMC.

- Натисніть «Отримати SecureX».

- Увійдіть у SecureX.

- Натисніть посилання, щоб авторизувати доступ.

- Натисніть стрічку, щоб розгорнути та використовувати її.

Аналіз подій за допомогою Cisco SecureX Threat Response

Cisco SecureX Threat Response (раніше відомий як Cisco Threat Response) дозволяє користувачам швидко виявляти, досліджувати та реагувати на загрози. Щоб виконати аналіз подій за допомогою Cisco SecureX Threat Response, виконайте такі дії:

- У FMC клацніть стрічку внизу будь-якої сторінки FMC.

- Натисніть «Отримати SecureX».

- Увійдіть у SecureX.

- Натисніть посилання, щоб авторизувати доступ.

- Натисніть стрічку, щоб розгорнути та використовувати її.

View Дані про події в Cisco SecureX Threat Response

до view дані подій у Cisco SecureX Threat Response

ці кроки:

- Увійдіть у Cisco SecureX Threat Response, коли буде запропоновано.

Розслідування подій за допомогою Web-На основі ресурсів

Для розслідування подій використовують webресурсів, виконайте такі дії:

- Увійдіть у Cisco SecureX Threat Response, коли буде запропоновано.

- Використовуйте функцію контекстного перехресного запуску, щоб знайти більше інформації про потенційні загрози в webресурси за межами Центру управління вогневою силою.

- Клацніть безпосередньо з події в події viewer або інформаційної панелі в Центрі керування вогневою силою до відповідної інформації на зовнішньому ресурсі.

Про керування ресурсами контекстного перехресного запуску

Керувати зовнішнім webресурсів, виконайте такі дії:

- Перейдіть до «Аналіз» > «Додатково» > «Контекстний крос-запуск».

- Керуйте попередньо визначеними та сторонніми ресурсами, які пропонує Cisco.

- Ви можете вимкнути, видалити або перейменувати ресурси за потреби.

поширені запитання

- З: Що таке SecureX?

Відповідь: SecureX — це інтеграційна платформа в Cisco Cloud, яка дозволяє користувачам аналізувати інциденти, використовуючи дані, зібрані з кількох продуктів, зокрема Firepower. - З: Як отримати доступ до SecureX за допомогою функції стрічки?

A: Щоб отримати доступ до SecureX за допомогою функції стрічки, клацніть стрічку внизу будь-якої сторінки FMC і виконайте наведені кроки. - Q: Чи можу я view дані подій у Cisco SecureX Threat Response?

A: Так, ви можете view дані подій у системі реагування на загрози Cisco SecureX, увійшовши відповідно до запиту. - Q: Як я можу розслідувати події за допомогою webресурсів?

A: Для дослідження подій за допомогою webна основі ресурсів, увійдіть до Cisco SecureX Threat Response і скористайтеся функцією контекстного перехресного запуску, щоб знайти відповідну інформацію.

Інтеграція з Cisco SecureX

View і працювати з даними з усіх ваших продуктів безпеки Cisco та багато іншого через єдине скло, хмарний портал SecureX. Використовуйте інструменти, доступні через SecureX, щоб збагатити пошук загроз і розслідування. SecureX також може надати корисну інформацію про пристрої та пристрої, наприклад, чи працює на кожному з них оптимальна версія програмного забезпечення.

- Додаткову інформацію про SecureX див http://www.cisco.com/c/en/us/products/security/securex.html.

- Щоб інтегрувати Firepower із SecureX, перегляньте Посібник з інтеграції Firepower та SecureX за адресою https://cisco.com/go/firepower-securex-documentation.

Доступ до SecureX за допомогою стрічки

Стрічка відображається внизу кожної сторінки FMC web інтерфейс. Ви можете використовувати стрічку для швидкого переходу до інших продуктів безпеки Cisco та роботи з даними про загрози з багатьох джерел.

Перш ніж почати

- Якщо ви не бачите стрічки SecureX у нижній частині FMC web сторінки інтерфейсу, не використовуйте цю процедуру. Замість цього перегляньте Посібник з інтеграції Firepower і SecureX за адресою https://cisco.com/go/firepower-securex-documentation.

- Якщо у вас ще немає облікового запису SecureX, отримайте його у відділі ІТ.

Процедура

- Крок 1 У FMC клацніть стрічку внизу будь-якої сторінки FMC.

- Крок 2 Натисніть Отримати SecureX.

- Крок 3 Увійдіть у SecureX.

- Крок 4 Натисніть посилання, щоб авторизувати доступ.

- Крок 5 Клацніть стрічку, щоб розгорнути та використовувати її.

Що робити далі

Інформацію про функції стрічки та способи їх використання див. в онлайн-довідці SecureX.

Аналіз подій із реагуванням на загрози Cisco SecureX

Реакція на загрози Cisco SecureX раніше була відома як реакція на загрози Cisco (CTR). Швидке виявлення, дослідження та реагування на загрози за допомогою реагування на загрози Cisco SecureX, інтеграційної платформи в хмарі Cisco, яка дозволяє аналізувати інциденти, використовуючи дані, зібрані з кількох продуктів, зокрема Вогнева міць.

- Загальну інформацію про реагування на загрози Cisco SecureX див. https://www.cisco.com/c/en/us/products/security/threat-response.html.

- Докладні вказівки щодо інтеграції Firepower із системою реагування на загрози Cisco SecureX див.

- Посібник з інтеграції реагування на загрози Firepower і Cisco SecureX на сторінці https://cisco.com/go/firepower-ctr-integration-docs.

View Дані про події у відповідь на загрозу Cisco SecureX

Перш ніж почати

- Налаштуйте інтеграцію, як описано в посібнику з інтеграції реагування на загрози Firepower і Cisco SecureX за адресою https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html.

- Review онлайн-довідка щодо реагування на загрози Cisco SecureX, щоб дізнатися, як знаходити, досліджувати та вживати заходів щодо загроз.

- Вам знадобляться облікові дані для доступу до системи реагування на загрози Cisco SecureX.

Процедура

Крок 1

У Центрі керування вогнем виконайте одну з таких дій:

- Щоб перейти до реагування на загрози Cisco SecureX із певної події:

- Перейдіть на сторінку в меню «Аналіз» > «Вторгнення», де вказано підтримувану подію.

- Клацніть правою кнопкою миші IP-адресу джерела або призначення та виберіть View в SecureX.

- до view загальна інформація про подію:

- Перейдіть до Система > Інтеграції > Хмарні служби.

- Натисніть посилання на view події у відповідь на загрозу Cisco SecureX.

Крок 2

Увійдіть у відповідь на загрози Cisco SecureX, коли буде запропоновано.

Розслідування подій за допомогою Web-На основі ресурсів

Використовуйте функцію контекстного перехресного запуску, щоб швидко знайти більше інформації про потенційні загрози в webресурси за межами Центру управління вогневою силою. наприкладample, ви можете:

- Знайдіть підозрілу IP-адресу джерела в хмарній службі Cisco або стороннього виробника, яка публікує інформацію про відомі та ймовірні загрози, або

- Шукайте минулі випадки певної загрози в історичних журналах вашої організації, якщо ваша організація зберігає ці дані в програмі безпеки інформації та керування подіями (SIEM).

- Шукайте інформацію про певне file, в тому числі file інформацію про траєкторію, якщо ваша організація розгорнула Cisco AMP для кінцевих точок.

Досліджуючи подію, ви можете клацнути безпосередньо з події в події viewer або інформаційної панелі в Центрі керування вогневою силою до відповідної інформації на зовнішньому ресурсі. Це дає змогу швидко зібрати контекст навколо певної події на основі її IP-адрес, портів, протоколу, домену та/або хешу SHA 256. наприкладample, припустімо, що ви переглядаєте віджет інформаційної панелі Top Attackers і хочете дізнатися більше інформації про одну з указаних у списку джерельних IP-адрес. Ви хочете побачити, яку інформацію публікує Talos про цю IP-адресу, тому ви обираєте ресурс «Talos IP». Талос web сайт відкриває сторінку з інформацією про цю конкретну IP-адресу. Ви можете вибрати з набору попередньо визначених посилань на часто використовувані служби аналізу загроз Cisco та сторонніх виробників, а також додати власні посилання на інші webпослуги, а також до SIEM або інших продуктів, які мають a web інтерфейс. Зауважте, що для деяких ресурсів може знадобитися обліковий запис або покупка продукту.

Про керування ресурсами контекстного перехресного запуску

- Керувати зовнішнім webна основі ресурсів за допомогою сторінки «Аналіз» > «Додатково» > «Контекстний крос-запуск».

Виняток:

Керуйте посиланнями перехресного запуску до пристрою Secure Network Analytics, дотримуючись процедури, описаної в розділі Налаштування посилань перехресного запуску для Secure Network Analytics.

- Попередньо визначені ресурси, які пропонує Cisco, позначені логотипом Cisco. Решта посилань є сторонніми ресурсами.

- Ви можете вимкнути або видалити будь-які ресурси, які вам не потрібні, або ви можете перейменувати їх, наприкладample, додавши перед назвою букву «z» у нижньому регістрі, щоб ресурс відсортувався в кінці списку. Вимкнення ресурсу перехресного запуску вимикає його для всіх користувачів. Ви не можете відновити видалені ресурси, але ви можете створити їх заново.

- Щоб додати ресурс, див. Додавання контекстних ресурсів перехресного запуску.

Вимоги до настроюваних контекстних ресурсів перехресного запуску

Під час додавання спеціальних контекстних ресурсів перехресного запуску:

- Ресурси мають бути доступні через web браузер.

- Підтримуються лише протоколи http і https.

- Підтримуються лише запити GET; Запити POST – ні.

- Кодування змінних в URLs не підтримується. Хоча адреси IPv6 можуть вимагати кодування роздільників двокрапки, більшість служб не потребують такого кодування.

- Можна налаштувати до 100 ресурсів, включаючи попередньо визначені ресурси.

- Ви повинні бути адміністратором або аналітиком безпеки, щоб створити перехресний запуск, але ви також можете бути аналітиком безпеки лише для читання, щоб використовувати їх.

Додайте контекстні ресурси перехресного запуску

- Ви можете додати контекстні ресурси перехресного запуску, такі як служби аналізу загроз та інструменти безпеки та керування подіями (SIEM).

- У багатодоменних розгортаннях ви можете переглядати та використовувати ресурси в батьківських доменах, але ви можете створювати та редагувати ресурси лише в поточному домені. Загальна кількість ресурсів у всіх доменах обмежена 100.

Перш ніж почати

- Якщо ви додаєте посилання до пристрою Secure Network Analytics, перевірте, чи вже існують потрібні посилання; більшість посилань автоматично створюється для вас, коли ви налаштовуєте Cisco Security Analysis and Logging (Local).

- Див. Вимоги до настроюваних контекстних ресурсів перехресного запуску.

- Якщо потрібно для ресурсу, на який ви посилаєтеся, створіть або отримайте обліковий запис і облікові дані, необхідні для доступу. За бажанням можна призначити та розповсюдити облікові дані для кожного користувача, якому потрібен доступ.

- Визначте синтаксис посилання запиту для ресурсу, на який ви будете посилатися:

- Отримайте доступ до ресурсу через браузер і за потреби використовуючи документацію до цього ресурсу, сформулюйте посилання для запиту, необхідне для пошуку конкретногоample типу інформації, яку потрібно знайти за посиланням запиту, наприклад IP-адреса.

- Виконайте запит, потім скопіюйте результат URL із панелі розташування браузера.

- наприкладample, можливо, у вас є запит URL https://www.talosintelligence.com/reputation_center/lookup?search=10.10.10.10.

Процедура

- Крок 1

Виберіть «Аналіз» > «Додатково» > «Контекстний крос-запуск». - Крок 2 Клацніть «Новий крос-запуск».

У формі, що з’явиться, усі поля, позначені зірочкою, потребують значення. - Крок 3 Введіть унікальну назву ресурсу.

- Крок 4 Вставте робочий URL рядок із вашого ресурсу в URL Поле шаблону.

- Крок 5 Замініть конкретні дані (наприклад, IP-адресу) у рядку запиту відповідною змінною: розташуйте курсор і клацніть змінну (наприклад,ample, ip) один раз, щоб вставити змінну.

- У вихampфайл із розділу «Перед початком» вище, результат URL може бути https://www.talosintelligence.com/reputation_center/lookup?search={ip}.

- Коли використовується контекстне перехресне посилання, змінна {ip} у URL буде замінено IP-адресою, на якій користувач клацає правою кнопкою миші під час події viewer або інформаційну панель.

- Щоб отримати опис кожної змінної, наведіть курсор на змінну.

- Ви можете створити кілька контекстних перехресних посилань для одного інструменту чи служби, використовуючи різні змінні для кожного.

- Крок 6 Клацніть Test with exampдані файлу (

), щоб перевірити ваше посилання з example дані.

), щоб перевірити ваше посилання з example дані. - Крок 7. Вирішіть усі проблеми.

- Крок 8 Натисніть Зберегти.

Досліджуйте події за допомогою контекстного перехресного запуску

Перш ніж почати

Якщо для ресурсу, до якого ви матимете доступ, потрібні облікові дані, переконайтеся, що ці облікові дані у вас є.

Процедура

- Крок 1. Перейдіть до однієї з наступних сторінок у Центрі управління вогневою силою, яка відображає події:

- Приладова панель (Надview > Панелі приладів), або

- Подія viewсторінка er (будь-який пункт меню в меню «Аналіз», який містить таблицю подій.)

- Крок 2 Клацніть правою кнопкою миші цікаву подію та виберіть контекстний ресурс перехресного запуску для використання.

- Якщо потрібно, прокрутіть контекстне меню вниз, щоб побачити всі доступні параметри.

- Тип даних, на якому ви клацаєте правою кнопкою миші, визначає параметри, які ви бачите; наприкладample, якщо ви клацнете правою кнопкою миші IP-адресу, ви побачите лише контекстні параметри перехресного запуску, які стосуються IP-адрес.

- Так, наприкладample, щоб отримати інформацію про загрози від Cisco Talos щодо IP-адреси джерела у віджеті інформаційної панелі Top Attackers, виберіть Talos SrcIP або Talos IP.

- Якщо ресурс містить кілька змінних, можливість вибрати цей ресурс доступна лише для подій, які мають одне можливе значення для кожної включеної змінної.

- Ресурс контекстного перехресного запуску відкривається в окремому вікні браузера.

- Обробка запиту може зайняти деякий час, залежно від обсягу даних, які потрібно запитати, швидкості та попиту на ресурс тощо.

- Крок 3 За потреби увійдіть на ресурс.

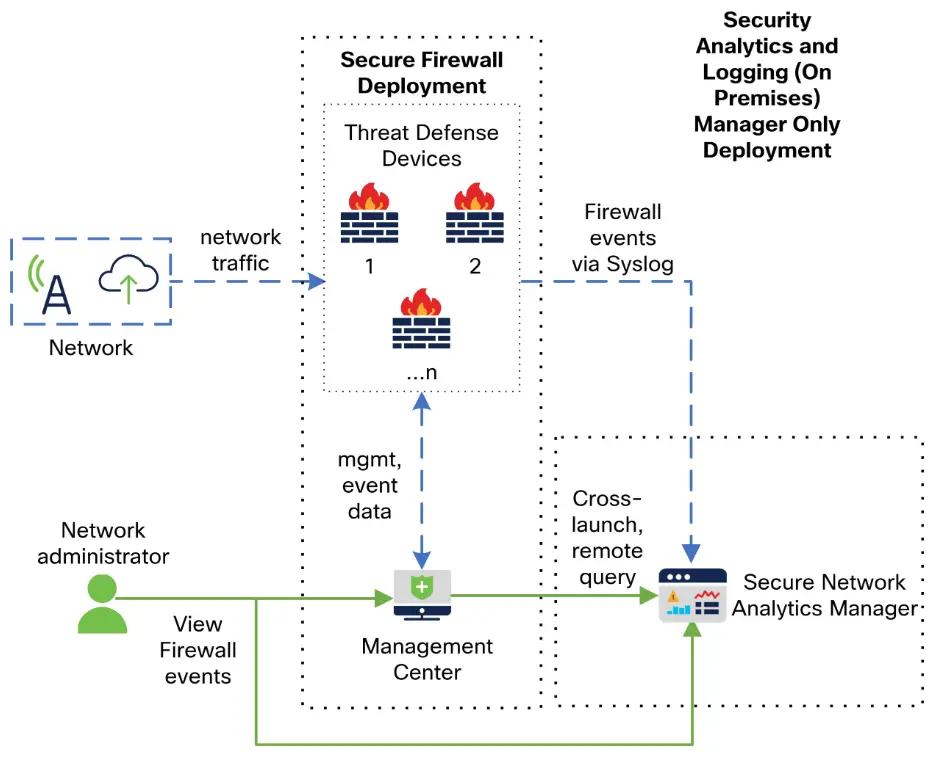

Налаштуйте перехресні посилання для безпечної мережевої аналітики

- Ви можете перехресно запускати дані подій у Firepower до пов’язаних даних у своєму пристрої Secure Network Analytics.

- Додаткову інформацію про продукт Secure Network Analytics див https://www.cisco.com/c/en/us/products/security/security-analytics-logging/index.html.

- Щоб отримати загальну інформацію про контекстний перехресний запуск, див. Розслідування подій за допомогою контекстного перехресного запуску.

- Використовуйте цю процедуру, щоб швидко налаштувати набір перехресних посилань на пристрій Secure Network Analytics.

Примітка

- Якщо вам знадобиться внести зміни до цих посилань пізніше, поверніться до цієї процедури; ви не можете вносити зміни безпосередньо на контекстній сторінці списку перехресного запуску.

- Ви можете вручну створити додаткові посилання для перехресного запуску у своєму пристрої Secure Network Analytics, використовуючи процедуру в розділі «Додати контекстні ресурси перехресного запуску», але ці посилання не залежатимуть від автоматично створених ресурсів, тому ними потрібно буде керувати вручну (видалення, оновлено тощо)

Перш ніж почати

- Ви повинні мати розгорнутий і запущений пристрій Secure Network Analytics.

- Якщо ви хочете надіслати дані Firepower до свого пристрою Secure Network Analytics за допомогою Cisco Security Analytics and Logging (Local Premises), див. Віддалене зберігання даних на Secure Network Analytics Appliance.

Процедура

- Крок 1 Виберіть Система > Журнал > Аналітика безпеки та журналювання.

- Крок 2 Увімкніть функцію.

- Крок 3 Введіть ім’я хоста або IP-адресу та порт вашого пристрою Secure Network Analytics. Стандартний порт 443.

- Крок 4 Натисніть Зберегти.

- Крок 5. Перевірте нові посилання перехресного запуску: виберіть «Аналіз» > «Додатково» > «Контекстний перехресний запуск». Якщо потрібно внести зміни, поверніться до цієї процедури; ви не можете вносити зміни безпосередньо на контекстній сторінці списку перехресного запуску.

Що робити далі

- Для перехресного запуску з події в подію Secure Network Analytics viewе, вам знадобляться ваші облікові дані Secure Network Analytics.

- Для перехресного запуску з події в події FMC viewer або інформаційної панелі, клацніть правою кнопкою миші клітинку таблиці відповідної події та виберіть відповідний параметр.

- Обробка запиту може зайняти деякий час, залежно від обсягу даних, які потрібно запитати, швидкості та вимог до консолі керування Stealthwatch тощо.

Про надсилання повідомлень системного журналу про події безпеки

- Ви можете надсилати дані, пов’язані з підключенням, розвідкою безпеки, вторгненнями та file і події зловмисного програмного забезпечення через системний журнал до інструменту безпеки та керування подіями (SIEM) або іншого зовнішнього рішення для зберігання та керування подіями.

- Ці події також іноді називають подіями Snort®.

Про налаштування системи для надсилання даних подій безпеки до системного журналу

Щоб налаштувати систему для надсилання системних журналів подій безпеки, вам потрібно знати наступне:

- Найкращі методи налаштування системного журналу повідомлень про події безпеки

- Розташування конфігурації для системних журналів подій безпеки

- Параметри платформи FTD, які застосовуються до повідомлень системного журналу подій безпеки

- Якщо ви вносите зміни в параметри системного журналу в будь-якій політиці, ви повинні повторно розгорнути, щоб зміни набули чинності.

Найкращі методи налаштування системного журналу повідомлень про події безпеки

| Пристрій і версія | Конфігурація Розташування |

| всі | Якщо ви будете використовувати системний журнал або зберігати події зовні, уникайте спеціальних символів у іменах об’єктів, таких як імена політик і правил. Імена об’єктів не повинні містити спеціальні символи, такі як коми, які приймаюча програма може використовувати як роздільники. |

| Захист від загроз вогнем | 1. Налаштувати параметри платформи FTD (Пристрої > Параметри платформи > Параметри захисту від загроз > Системний журнал.)

Дивіться також параметри платформи FTD, які застосовуються до повідомлень системного журналу подій безпеки. 2. У політиці керування доступом на вкладці Журналування виберіть використання параметрів платформи FTD. 3. (Для подій вторгнення) Налаштуйте політики вторгнень, щоб використовувати параметри на вкладці журналювання політики контролю доступу. (Це значення за умовчанням.)

Перевизначати будь-які з цих налаштувань не рекомендується. Щоб отримати важливі відомості, перегляньте розділ Надсилання повідомлень системного журналу подій безпеки з пристроїв FTD. |

| Всі інші пристрої | 1. Створіть відповідь на попередження.

2. Налаштуйте журналювання політики контролю доступу, щоб використовувати відповідь на сповіщення. 3. (Для подій вторгнення) Налаштуйте параметри системного журналу в політиках вторгнення. Додаткову інформацію див. у розділі Надсилання повідомлень системного журналу подій безпеки з класичних пристроїв. |

Надсилайте повідомлення системного журналу подій безпеки з пристроїв FTD

Ця процедура документує оптимальну конфігурацію для надсилання повідомлень системного журналу про події безпеки (з’єднання, з’єднання, пов’язане з безпекою, вторгнення, file, а також випадки зловмисного програмного забезпечення) із пристроїв Firepower Threat Defense.

Примітка

Багато параметрів системного журналу Firepower Threat Defense не застосовуються до подій безпеки. Налаштуйте лише параметри, описані в цій процедурі.

Перш ніж почати

- У FMC налаштуйте політики для створення подій безпеки та переконайтеся, що події, які ви очікуєте, відображаються у відповідних таблицях у меню «Аналіз».

- Зберіть IP-адресу, порт і протокол (UDP або TCP) сервера системного журналу:

- Переконайтеся, що ваші пристрої можуть отримати доступ до серверів системного журналу.

- Переконайтеся, що сервери системного журналу можуть приймати віддалені повідомлення.

- Щоб отримати важливу інформацію про ведення журналу з’єднань, перегляньте розділ про журналювання з’єднань.

Процедура

- Крок 1 Налаштуйте параметри системного журналу для свого пристрою Firepower Threat Defense:

- Натисніть «Пристрої» > «Параметри платформи».

- Відредагуйте політику налаштувань платформи, пов’язану з вашим пристроєм Firepower Threat Defense.

- На панелі навігації ліворуч натисніть «Системний журнал».

- Натисніть «Сервери системного журналу» та натисніть «Додати», щоб ввести інформацію про сервер, протокол, інтерфейс і відповідну інформацію. Якщо у вас є запитання щодо параметрів на цій сторінці, див. розділ Налаштування сервера системного журналу.

- Клацніть Налаштування системного журналу та налаштуйте такі параметри:

- Увімкнути Timestamp у повідомленнях системного журналу

- Часamp Формат

- Увімкнути ідентифікатор пристрою Syslog

- Натисніть Налаштування журналювання.

- Виберіть, чи надсилати системні журнали у форматі EMBLEM.

- Збережіть налаштування.

- Крок 2 Налаштуйте загальні параметри журналювання для політики контролю доступу (включаючи file і журналювання зловмисного програмного забезпечення):

- Натисніть Політика > Контроль доступу.

- Відредагуйте відповідну політику контролю доступу.

- Натисніть Ведення журналу.

- Виберіть FTD 6.3 або пізнішу версію: використовуйте параметри системного журналу, налаштовані в політиці параметрів платформи FTD, розгорнутій на пристрої.

- (Необов’язково) Виберіть рівень серйозності системного журналу.

- Якщо надішлете file і події зловмисного програмного забезпечення, виберіть Надіслати повідомлення системного журналу для File і події зловмисного програмного забезпечення.

- Натисніть Зберегти.

- Крок 3 Увімкніть журналювання подій з’єднання, пов’язаних із безпекою, для політики контролю доступу:

- У тій самій політиці керування доступом клацніть вкладку Security Intelligence.

- У кожному з наступних місць клацніть Журнал (

) і ввімкніть початок і кінець підключень і Syslog Server:

) і ввімкніть початок і кінець підключень і Syslog Server:

- Поруч із політикою DNS.

- У полі «Список блокування» для мереж і для URLs.

- Натисніть Зберегти.

- Крок 4 Увімкніть журналювання системного журналу для кожного правила в політиці контролю доступу:

- У тій же політиці контролю доступу клацніть вкладку Правила.

- Натисніть правило для редагування.

- Клацніть вкладку Журнал у правилі.

- Виберіть, чи реєструвати початок чи кінець підключень, чи обидва.

(Реєстрація підключення генерує багато даних; реєстрація як на початку, так і наприкінці генерує приблизно вдвічі більше даних. Не кожне з’єднання можна реєструвати як на початку, так і наприкінці.) - Якщо ви будете входити file події виберіть Журн Files.

- Увімкнути сервер Syslog.

- Переконайтеся, що правило «Використання конфігурації системного журналу за замовчуванням у журналі керування доступом».

- Натисніть Додати.

- Повторіть для кожного правила політики.

- Крок 5. Якщо ви будете надсилати події вторгнення:

- Перейдіть до політики вторгнення, пов’язаної з вашою політикою контролю доступу.

- У політиці вторгнень клацніть «Додаткові параметри» > «Попередження системного журналу» > «Увімкнено».

- Якщо потрібно, натисніть Редагувати

- Введіть параметри:

Варіант Значення Хост реєстрації Якщо ви не будете надсилати повідомлення системного журналу про подію вторгнення на інший сервер системного журналу, ніж ви надсилатимете інші повідомлення системного журналу, залиште це поле порожнім, щоб використовувати налаштування, які ви налаштували вище. Об'єкт Цей параметр застосовний, лише якщо на цій сторінці вказано хост ведення журналу. Опис див. у розділі Засоби оповіщення системного журналу.

Суворість Цей параметр застосовний, лише якщо на цій сторінці вказано хост ведення журналу. Опис див. у розділі Рівні серйозності системного журналу.

- Натисніть Назад.

- Клацніть «Інформація про політику» на лівій навігаційній панелі.

- Натисніть Зафіксувати зміни.

Що робити далі

- (Необов’язково) Налаштуйте різні параметри журналювання для окремих політик і правил. Перегляньте відповідні рядки таблиці в Розташуваннях конфігурації для системних журналів для підключень і подій аналізу безпеки (усі пристрої).

- Для цих налаштувань потрібні відповіді на попередження системного журналу, які налаштовуються, як описано в розділі Створення відповіді на попередження системного журналу. Вони не використовують параметри платформи, які ви налаштували під час цієї процедури.

- Щоб налаштувати журнал системного журналу подій безпеки для класичних пристроїв, див. розділ Надсилання повідомлень системного журналу подій безпеки з класичних пристроїв.

- Якщо ви закінчили вносити зміни, розгорніть їх на керованих пристроях.

Надсилати повідомлення системного журналу подій безпеки з класичних пристроїв

Перш ніж почати

- Налаштуйте політики для створення подій безпеки.

- Переконайтеся, що ваші пристрої можуть отримати доступ до серверів системного журналу.

- Переконайтеся, що сервери системного журналу можуть приймати віддалені повідомлення.

- Щоб отримати важливу інформацію про ведення журналу з’єднань, перегляньте розділ про журналювання з’єднань.

Процедура

- Крок 1 Налаштуйте відповідь на сповіщення для класичних пристроїв: див. розділ Створення відповіді на сповіщення системного журналу.

- Крок 2 Налаштуйте параметри системного журналу в політиці керування доступом:

- Натисніть Політика > Контроль доступу.

- Відредагуйте відповідну політику контролю доступу.

- Натисніть Ведення журналу.

- Виберіть Надіслати за допомогою певного сповіщення системного журналу.

- Виберіть оповіщення системного журналу, яке ви створили вище.

- Натисніть Зберегти.

- Крок 3 Якщо ви надішлете file і події зловмисного програмного забезпечення:

- Виберіть Надіслати повідомлення системного журналу для File і події зловмисного програмного забезпечення.

- Натисніть Зберегти.

- Крок 4. Якщо ви будете надсилати події вторгнення:

- Перейдіть до політики вторгнення, пов’язаної з вашою політикою контролю доступу.

- У політиці вторгнень клацніть «Додаткові параметри» > «Попередження системного журналу» > «Увімкнено».

- Якщо потрібно, натисніть Редагувати

- Введіть параметри:

Варіант Значення Хост реєстрації Якщо ви не будете надсилати повідомлення системного журналу про подію вторгнення на інший сервер системного журналу, ніж ви надсилатимете інші повідомлення системного журналу, залиште це поле порожнім, щоб використовувати налаштування, які ви налаштували вище. Об'єкт Цей параметр застосовний, лише якщо на цій сторінці вказано хост ведення журналу. Див. Засоби оповіщення системного журналу.

Суворість Цей параметр застосовний, лише якщо на цій сторінці вказано хост ведення журналу. Див. Рівні серйозності системного журналу.

- Натисніть Назад.

- Клацніть «Інформація про політику» на лівій навігаційній панелі.

- Натисніть Зафіксувати зміни.

Що робити далі

- (Необов’язково) Налаштуйте різні параметри журналювання для окремих правил контролю доступу. Перегляньте відповідні рядки таблиці в Розташуваннях конфігурації для системних журналів для підключень і подій аналізу безпеки (усі пристрої). Для цих налаштувань потрібні відповіді на попередження системного журналу, які налаштовуються, як описано в розділі Створення відповіді на попередження системного журналу. Вони не використовують налаштування, які ви налаштували вище.

- Щоб налаштувати журнал системного журналу подій безпеки для пристроїв FTD, див. розділ Надсилання повідомлень системного журналу подій безпеки з пристроїв FTD.

Розташування конфігурації для системних журналів подій безпеки

- Розташування конфігурації для системних журналів для з’єднань і подій безпеки (усі пристрої)12

- Розташування конфігурації для системних журналів для подій вторгнень (пристрої FTD)

- Розташування конфігурації для системних журналів для подій вторгнень (пристрої, крім FTD)

- Розташування конфігурації для системних журналів для File і події зловмисного програмного забезпечення

Розташування конфігурації для системних журналів для з’єднань і подій безпеки (усі пристрої)

Є багато місць для налаштування параметрів журналювання. Використовуйте таблицю нижче, щоб переконатися, що ви встановили потрібні параметри.

важливо

- Будьте уважні під час налаштування параметрів системного журналу, особливо коли використовуєте успадковані параметри за замовчуванням з інших конфігурацій. Деякі параметри можуть бути НЕдоступними для всіх моделей керованих пристроїв і версій програмного забезпечення, як зазначено в таблиці нижче.

- Щоб отримати важливу інформацію про налаштування протоколювання з’єднань, див. розділ «Проведення журналів з’єднань».

| Конфігурація Розташування | опис і більше Інформація |

| Пристрої > Налаштування платформи, політика параметрів захисту від загроз, Системний журнал | Цей параметр застосовується лише до пристроїв Firepower Threat Defense.

Параметри, які ви налаштовуєте тут, можна вказати в параметрах журналювання для політики контролю доступу, а потім використовувати або замінити в інші політики та правила в цій таблиці. Див. Налаштування платформи FTD, які застосовуються до повідомлень системного журналу подій безпеки та Про системний журнал і підтеми. |

| Політики > Контроль доступу, , Лісозаготівля | Параметри, які ви налаштовуєте тут, є параметрами за замовчуванням для системних журналів для всіх подій з’єднання та аналізу безпеки, якщо ви не заміните значення за замовчуванням у нащадкових політиках і правилах у місцях, указаних у решті рядків цієї таблиці.

Рекомендоване налаштування для пристроїв FTD: використовувати налаштування платформи FTD. Щоб отримати інформацію, перегляньте параметри платформи FTD, які застосовуються до повідомлень системного журналу про подію безпеки та Про системний журнал і підтеми. Обов’язкове налаштування для всіх інших пристроїв: використовувати сповіщення системного журналу. Якщо ви вказали попередження системного журналу, див. розділ Створення відповіді на попередження системного журналу. Щоб отримати додаткові відомості про параметри на вкладці Журналування, див. Параметри журналювання для політик контролю доступу. |

| Політики > Контроль доступу, , правила, Дія за замовчуванням ряд,

Лісозаготівля ( |

Параметри журналювання для дії за замовчуванням, пов’язаної з політикою контролю доступу.

Див. інформацію про ведення журналу в розділі «Правила контролю доступу» та «Реєстрація з’єднань із діями політики за замовчуванням». |

| Політики > Контроль доступу, , правила, , Лісозаготівля | Параметри журналювання для певного правила в політиці контролю доступу.

Перегляньте інформацію про реєстрацію в розділі Правила контролю доступу. |

| Політики > Контроль доступу, , Розвідка безпеки,

Лісозаготівля ( |

Параметри журналювання для списків заблокованих даних Security Intelligence. Натисніть ці кнопки, щоб налаштувати:

• Параметри журналювання списку заблокованих DNS • URL Параметри журналювання списку блоків • Параметри журналювання в списку блокованих мереж (для IP-адрес у списку блокованих)

Перегляньте статтю Налаштування Security Intelligence, включаючи розділ попередніх умов, а також підтеми та посилання. |

| Політики > SSL, ,

Дія за замовчуванням ряд, Лісозаготівля ( |

Параметри журналювання для дії за замовчуванням, пов’язаної з політикою SSL.

Див. Реєстрація підключень із діями політики за замовчуванням. |

| політики > SSL, , , Лісозаготівля | Параметри журналювання для правил SSL.

Див. Компоненти правила TLS/SSL. |

| Політики > Попередній фільтр, ,

Дія за замовчуванням ряд, Лісозаготівля ( |

Параметри журналювання для дії за умовчанням, пов’язаної з політикою попереднього фільтра.

Див. Реєстрація підключень із діями політики за замовчуванням. |

| Політики > Попередній фільтр, ,

, Лісозаготівля |

Параметри журналювання для кожного правила попереднього фільтра в політиці попереднього фільтра.

Див. Компоненти правила тунелю та попереднього фільтра |

| Політики > Попередній фільтр, ,

, Лісозаготівля |

Параметри журналювання для кожного правила тунелю в політиці попереднього фільтра.

Див. Компоненти правила тунелю та попереднього фільтра |

| Додаткові налаштування системного журналу для конфігурацій кластера FTD: | У розділі «Кластеризація для захисту від загроз Firepower» міститься багато посилань на системний журнал; знайдіть у розділі «системний журнал». |

Розташування конфігурації для системних журналів для подій вторгнень (пристрої FTD)

Ви можете вказати параметри системного журналу для політик вторгнень у різних місцях і, за бажанням, успадкувати параметри з політики контролю доступу чи налаштувань платформи FTD або обох.

| Конфігурація Розташування | опис і більше Інформація |

| Пристрої > Платформа Налаштування, політика параметрів захисту від загроз, Системний журнал | Цільові адреси системного журналу, які ви налаштовуєте тут, можна вказати на вкладці Журналування політики контролю доступу, яка може бути типовою для політики вторгнень.

Див. Налаштування платформи FTD, які застосовуються до повідомлень системного журналу подій безпеки та Про системний журнал і підтеми. |

| Політики > Контроль доступу, , Лісозаготівля | Налаштування за замовчуванням для призначення системного журналу для вторгнення

події, якщо політика вторгнення не вказує інші хости журналювання. Перегляньте параметри журналювання для політик контролю доступу. |

| Політики > Вторгнення, , Розширені налаштування, увімкнути Попередження системного журналу, натисніть Редагувати | Щоб указати збирачі системного журналу, відмінні від адресатів, указаних на вкладці «Реєстрація» політики контролю доступу, і вказати засіб і ступінь серйозності, див. Налаштування оповіщення системного журналу про події вторгнення.

Якщо ви хочете використовувати Суворість or Об'єкт або обидва, як налаштовано в політиці вторгнень, ви також повинні налаштувати хости журналювання в політиці. Якщо ви використовуєте хости журналювання, указані в політиці керування доступом, рівень серйозності та засоби, указані в політиці вторгнень, не використовуватимуться. |

Розташування конфігурації для системних журналів для подій вторгнень (пристрої, крім FTD)

- (За замовчуванням) Політика контролю доступу Параметри журналювання для політик контролю доступу, ЯКЩО ви вказуєте сповіщення системного журналу (див. Створення відповіді на попередження системного журналу.)

- Або див. Налаштування сповіщень системного журналу про події вторгнення.

За замовчуванням політика вторгнень використовує параметри на вкладці Журнал політики контролю доступу. Якщо там не налаштовано параметри, які застосовуються до пристроїв, відмінних від FTD, системні журнали не надсилатимуться для пристроїв, відмінних від FTD, і попередження не з’являтимуться.

Розташування конфігурації для системних журналів для File і події зловмисного програмного забезпечення

| Конфігурація Розташування | опис і більше Інформація |

| У політиці контролю доступу:

Політики > Контроль доступу, , Лісозаготівля |

Це основне розташування для налаштування системи для надсилання системних журналів file і події шкідливого програмного забезпечення.

Якщо ви не використовуєте налаштування системного журналу в налаштуваннях платформи FTD, ви також повинні створити відповідь на сповіщення. Див. Створення відповіді на попередження системного журналу. |

| Конфігурація Розташування | опис і більше Інформація |

| У налаштуваннях платформи Firepower Threat Defense:

Пристрої > Платформа Налаштування, політика параметрів захисту від загроз, Системний журнал |

Ці параметри застосовуються лише до пристроїв Firepower Threat Defense із підтримуваними версіями, і лише якщо ви налаштували вкладку Logging у політиці контролю доступу для використання параметрів платформи FTD.

Див. Налаштування платформи FTD, які застосовуються до повідомлень системного журналу подій безпеки та Про системний журнал і підтеми. |

| У правилі контролю доступу:

Політики > Контроль доступу, , , Лісозаготівля |

Якщо ви не використовуєте налаштування системного журналу в налаштуваннях платформи FTD, ви також повинні створити відповідь на сповіщення. Див. Створення відповіді на попередження системного журналу. |

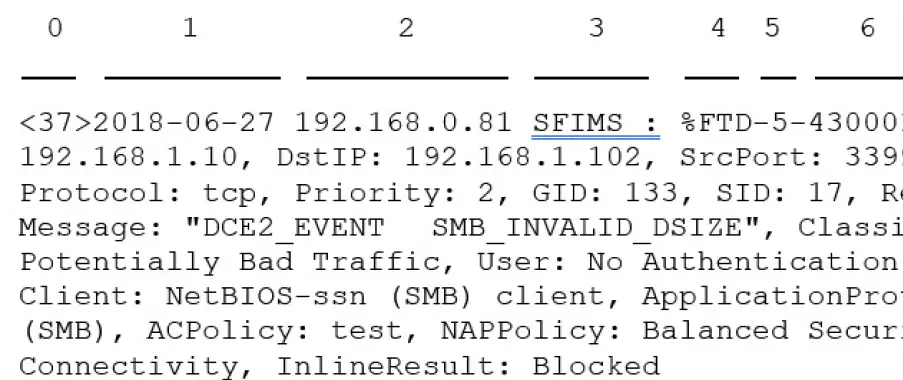

Анатомія системних повідомлень подій безпеки

Exampповідомлення про подію безпеки від FTD (подія вторгнення)

Таблиця 1: Компоненти повідомлень системного журналу подій безпеки

| Пункт Номер in Sample повідомлення | Заголовок елемент | опис |

| 0 | PRI | Значення пріоритету, яке представляє як засіб, так і серйозність попередження. Значення з’являється в повідомленнях системного журналу лише тоді, коли ви вмикаєте журнал у форматі EMBLEM за допомогою налаштувань платформи FMC. Якщо ви

увімкнути реєстрацію подій вторгнення через вкладку «Реєстрація» політики контролю доступу, значення PRI автоматично відображається в повідомленнях системного журналу. Інформацію про те, як увімкнути формат EMBLEM, див. у розділі «Увімкнути журналювання» та «Налаштувати основні параметри». Інформацію про PRI див RFC5424. |

| 1 | Часamp | Дата й час, коли повідомлення системного журналу було надіслано з пристрою.

• (Системні журнали, надіслані з пристроїв FTD) Для системних журналів, надісланих із використанням налаштувань політики керування доступом та її нащадків, або якщо вказано використання цього формату в налаштуваннях платформи FTD, формат дати – це формат, визначений у часі ISO 8601amp формат, як зазначено в RFC 5424 (рррр-ММ-ддТГГ:хм:ссZ), де буква Z позначає часовий пояс UTC. • (Системні журнали, надіслані з усіх інших пристроїв) Для системних журналів, надісланих із використанням налаштувань у політиці контролю доступу та її нащадків, формат дати – це формат, визначений у часі ISO 8601amp формат, як зазначено в RFC 5424 (рррр-ММ-ддТГГ:хм:ссZ), де буква Z позначає часовий пояс UTC. • Інакше це місяць, день і час у часовому поясі UTC, хоча часовий пояс не вказано.

Щоб налаштувати часamp у налаштуваннях платформи FTD див. розділ Налаштування параметрів системного журналу. |

| 2 | Пристрій або інтерфейс, з якого надіслано повідомлення.

Це може бути: • IP-адреса інтерфейсу • Ім’я хосту пристрою • Спеціальний ідентифікатор пристрою |

(Для системних журналів, надісланих із пристроїв FTD)

Якщо повідомлення системного журналу було надіслано за допомогою параметрів платформи FTD, це значення налаштовано в Налаштування системного журналу для Увімкнути ідентифікатор пристрою Syslog параметр, якщо вказано. В іншому випадку цей елемент відсутній у заголовку. Щоб налаштувати цей параметр у налаштуваннях платформи FTD, див. розділ Налаштування параметрів системного журналу. |

| 3 | Спеціальне значення | Якщо повідомлення було надіслано за допомогою відповіді на попередження, це Tag значення, налаштоване у відповіді на сповіщення, яка надіслала повідомлення, якщо налаштовано. (Див. Створення відповіді на попередження системного журналу.)

В іншому випадку цей елемент відсутній у заголовку. |

| 4 | %FTD

%NGIPS |

Тип пристрою, який надіслав повідомлення.

• %FTD — це захист від загроз вогневої потужності • %NGIPS – усі інші пристрої |

| 5 | Суворість | Рівень серйозності, указаний у налаштуваннях системного журналу для політики, яка ініціювала повідомлення.

Описи серйозності див. у розділах Рівні серйозності або Рівні серйозності системного журналу. |

| 6 | Ідентифікатор типу події | • 430001: подія вторгнення

• 430002: подія підключення реєструється на початку підключення • 430003: подія з’єднання реєструється в кінці з’єднання

• 430004 рік: File подія • 430005 рік: File подія шкідливого ПЗ |

| — | Об'єкт | Див. Засоби в повідомленнях системного журналу подій безпеки |

| — | Залишок повідомлення | Поля та значення розділені двокрапками.

Поля з порожніми або невідомими значеннями пропускаються з повідомлень. Опис полів див. • Поля подій підключення та розвідки безпеки. • Поля подій вторгнення • File і поля подій зловмисного програмного забезпечення

Примітка Списки опису полів включають як поля системного журналу, так і поля поля, видимі в події viewer (параметри меню в меню «Аналіз» у Центрі керування вогневою силою web інтерфейс.) Поля, доступні через syslog, позначені як такі. Деякі поля, видимі в події viewer недоступні через syslog. Крім того, деякі поля системного журналу не включені в подію viewer (але може бути доступним через пошук), а деякі поля об’єднані або розділені. |

Можливість у повідомленнях системного журналу подій безпеки

Значення засобів зазвичай не мають значення в повідомленнях системного журналу для подій безпеки. Однак, якщо вам потрібен Facility, скористайтеся такою таблицею:

| пристрій | Щоб включити об’єкт у події підключення | до Включати Об'єкт in Події вторгнення | Розташування в повідомленні системного журналу |

| FTD | Використовуйте опцію EMBLEM у налаштуваннях платформи FTD.

Зручність завжди ПОПЕРЕДЖЕННЯ для подій підключення під час надсилання повідомлень системного журналу за допомогою налаштувань платформи FTD. |

Використовуйте опцію EMBLEM у налаштуваннях платформи FTD або

налаштувати ведення журналу за допомогою налаштувань системного журналу в політиці вторгнень. Якщо ви використовуєте політику вторгнень, ви також повинні вказати хост реєстрації в налаштуваннях політики вторгнень. |

Засіб не відображається в заголовку повідомлення, але збирач системного журналу може отримати значення

на основі RFC 5424, розділ 6.2.1. |

| Увімкнути сповіщення системного журналу та

налаштувати засіб і ступінь серйозності політики вторгнення. Див. Налаштування оповіщення системного журналу про події вторгнення. |

|||

| Пристрої, крім FTD | Використовуйте реакцію попередження. | Використовуйте налаштування системного журналу в розширених налаштуваннях політики вторгнень або відповідь на попередження, визначену на вкладці журналювання політики контролю доступу. |

Додаткову інформацію див. у розділах «Засоби та рівень серйозності для попереджень системного журналу про вторгнення» та «Створення відповіді на попередження системного журналу».

Типи повідомлень системного журналу Firepower

Firepower може надсилати кілька типів даних системного журналу, як описано в наступній таблиці:

| Тип даних системного журналу | див |

| Журнали аудиту від FMC | Потокове передавання журналів аудиту до системного журналу та розділу «Аудит системи». |

| Журнали аудиту з класичних пристроїв (ASA FirePOWER, NGIPSv) | Потокові журнали аудиту з класичних пристроїв і розділ «Аудит системи».

Команда CLI: syslog |

| Журнали справності пристрою та мережі з пристроїв FTD | Про Syslog і підтеми |

| Журнали подій про з’єднання, аналіз безпеки та вторгнення з пристроїв FTD | Про налаштування системи для надсилання даних подій безпеки до системного журналу. |

| Журнали подій підключень, аналізу безпеки та вторгнень із класичних пристроїв | Про налаштування системи для надсилання даних подій безпеки до системного журналу |

| Журнали для file і події шкідливого програмного забезпечення | Про налаштування системи для надсилання даних подій безпеки до системного журналу |

Обмеження системного журналу для подій безпеки

- Якщо ви будете використовувати системний журнал або зберігати події зовні, уникайте спеціальних символів у іменах об’єктів, таких як імена політик і правил. Імена об’єктів не повинні містити спеціальні символи, такі як коми, які приймаюча програма може використовувати як роздільники.

- Може знадобитися до 15 хвилин, перш ніж події з’являться у вашому колекторі системного журналу.

- Дані для наступного file і події зловмисного програмного забезпечення недоступні через системний журнал:

- Ретроспективні події

- Події, створені AMP для кінцевих точок

Сервер потокової передачі eStreamer

- Event Streamer (eStreamer) дозволяє вам передавати кілька типів даних про події з Центру керування вогневою силою до клієнтської програми, розробленої на замовлення. Додаткову інформацію див. у Посібнику з інтеграції Firepower System Event Streamer.

- Перш ніж пристрій, який ви хочете використовувати як сервер eStreamer, зможе почати трансляцію подій eStreamer на зовнішній клієнт, ви повинні налаштувати сервер eStreamer для надсилання подій клієнтам, надання інформації про клієнта та створення набору облікових даних для автентифікації для використання під час встановлення спілкування. Ви можете виконувати всі ці завдання з інтерфейсу користувача пристрою. Після збереження ваших налаштувань вибрані вами події будуть перенаправлені клієнтам eStreamer за запитом.

- Ви можете контролювати, які типи подій сервер eStreamer може передавати клієнтам, які запитують їх.

Таблиця 2: Типи подій, які передаються сервером eStreamer

| Подія Тип | опис |

| Події вторгнення | події вторгнення, створені керованими пристроями |

| Пакет даних події вторгнення | пакети, пов'язані з подіями вторгнення |

| Додаткові дані події вторгнення | додаткові дані, пов’язані з подією вторгнення, наприклад вихідні IP-адреси клієнта, який підключається до a web через HTTP-проксі або балансувальник навантаження |

| Події відкриття | Події виявлення мережі |

| Кореляція і Дозволити Список подій | кореляція та відповідність дозволяють списувати події |

| Сповіщення про позначки впливу | сповіщення про вплив, створені FMC |

| Події користувача | події користувача |

| Подія Тип | опис |

| Події шкідливих програм | події шкідливого програмного забезпечення |

| File Події | file події |

| Події підключення | інформація про сеансовий трафік між вашими контрольованими хостами та всіма іншими хостами. |

Порівняння Syslog і eStreamer для подій безпеки

Зазвичай організації, які наразі не мають значних інвестицій у eStreamer, повинні використовувати syslog, а не eStreamer для зовнішнього керування даними подій безпеки.

| Системний журнал | eStreamer |

| Налаштування не потрібно | Значні налаштування та постійне обслуговування необхідні для внесення змін у кожну версію |

| Стандартний | Власний |

| Стандарт Syslog не захищає від втрати даних, особливо при використанні UDP | Захист від втрати даних |

| Надсилає безпосередньо з пристроїв | Надсилає з FMC, додаючи витрати на обробку |

| Підтримка для file і події зловмисного програмного забезпечення, підключення

події (включаючи події розвідки безпеки) і події вторгнення. |

Підтримка всіх типів подій, перелічених у eStreamer Server Streaming. |

| Деякі дані про події можна надіслати лише з FMC. Перегляньте Дані, надіслані лише через eStreamer, а не через Syslog. | Включає дані, які не можна надіслати через системний журнал безпосередньо з пристроїв. Перегляньте Дані, надіслані лише через eStreamer, а не через Syslog. |

Дані надсилаються лише через eStreamer, а не через Syslog

Наступні дані доступні лише з Firepower Management Center і тому не можуть надсилатися через системний журнал із пристроїв:

- Журнали пакетів

- Подія вторгнення Події додаткових даних

Опис див. у розділі Потокова передача сервера eStreamer. - Статистика та сукупні події

- Події виявлення мережі

- Активність користувача та події входу

- Кореляційні події

- Для подій зловмисного програмного забезпечення:

- ретроспективні вироки

- ThreatName і Disposition, якщо інформація про відповідні SHA вже не синхронізована з пристроєм

- Наступні поля:

- Поля Impact і ImpactFlag

Опис див. у розділі Потокова передача сервера eStreamer. - поле IOC_Count

- Поля Impact і ImpactFlag

- Більшість необроблених ідентифікаторів та UUID.

Винятки:- Системні журнали для подій підключення включають таке: FirewallPolicyUUID, FirewallRuleID, TunnelRuleID, MonitorRuleID, SI_CategoryID, SSL_PolicyUUID і SSL_RuleID

- Системні журнали для подій вторгнення включають IntrusionPolicyUUID, GeneratorID та SignatureID

- Розширені метадані, включаючи, але не обмежуючись:

- Інформація про користувача, надана LDAP, як-от повне ім’я, відділ, номер телефону тощо. Syslog надає лише імена користувачів у подіях.

- Деталі для інформації на основі стану, як-от деталі сертифіката SSL. Syslog надає основну інформацію, як-от відбиток сертифіката, але не надає інших деталей сертифіката, як-от CN сертифіката.

- Детальна інформація про програму, наприклад App Tags і Категорії. Syslog надає лише імена програм. Деякі повідомлення метаданих також містять додаткову інформацію про об’єкти.

- Інформація про геолокацію

Вибір типів подій eStreamer

- Прапорці «Конфігурація подій eStreamer» визначають, які події може передавати сервер eStreamer.

- Ваш клієнт все ще повинен спеціально запитувати типи подій, які ви хочете отримати, у повідомленні запиту, яке він надсилає на сервер eStreamer. Додаткову інформацію див. у Посібнику з інтеграції Firepower System Event Streamer.

- У багатодоменному розгортанні ви можете налаштувати конфігурацію подій eStreamer на будь-якому рівні домену. Однак, якщо домен предка ввімкнув певний тип події, ви не можете вимкнути цей тип події в доменах-нащадках.

- Ви повинні бути адміністратором, щоб виконати це завдання для FMC.

Процедура

- Крок 1 Виберіть Система > Інтеграція.

- Крок 2 Натисніть eStreamer.

- Крок 3 У розділі «Конфігурація подій eStreamer» установіть або зніміть прапорці біля типів подій, які eStreamer має пересилати клієнтам, які запитують, як описано в розділі «Потокове передавання сервера eStreamer».

- Крок 4 Натисніть Зберегти.

Налаштування комунікацій клієнта eStreamer

- Перш ніж eStreamer зможе надсилати події eStreamer клієнту, ви повинні додати клієнта до бази даних однорангових серверів eStreamer зі сторінки eStreamer. Ви також повинні скопіювати на клієнт сертифікат автентифікації, створений сервером eStreamer. Після виконання цих кроків вам не потрібно перезапускати службу eStreamer, щоб дозволити клієнту підключитися до сервера eStreamer.

- У багатодоменному розгортанні ви можете створити клієнт eStreamer у будь-якому домені. Сертифікат автентифікації дозволяє клієнту запитувати події лише від домену сертифіката клієнта та будь-яких доменів-нащадків. На сторінці конфігурації eStreamer відображаються лише клієнти, пов’язані з поточним доменом, тому, якщо ви хочете завантажити або відкликати сертифікат, перейдіть до домену, де було створено клієнт.

- Ви повинні бути адміністратором або адміністратором виявлення, щоб виконати це завдання для FMC.

Процедура

- Крок 1 Виберіть Система > Інтеграція.

- Крок 2 Натисніть eStreamer.

- Крок 3 Натисніть «Створити клієнт».

- Крок 4 У полі Hostname введіть ім’я хоста або IP-адресу хоста, на якому запущено клієнт eStreamer.

Примітка Якщо ви не налаштували роздільну здатність DNS, використовуйте IP-адресу. - Крок 5 Якщо ви хочете зашифрувати сертифікат file, введіть пароль у полі Пароль.

- Крок 6 Натисніть Зберегти.

Сервер eStreamer тепер дозволяє хосту отримати доступ до порту 8302 на сервері eStreamer і створює сертифікат автентифікації для використання під час автентифікації клієнт-сервер. - Крок 7 Натисніть Завантажити (

) біля імені хоста клієнта, щоб завантажити сертифікат file.

) біля імені хоста клієнта, щоб завантажити сертифікат file. - Крок 8 Збережіть сертифікат file у відповідний каталог, який використовується вашим клієнтом для автентифікації SSL.

- Крок 9 Щоб скасувати доступ для клієнта, натисніть Видалити (

) поруч із хостом, який потрібно видалити.

) поруч із хостом, який потрібно видалити.

Зауважте, що вам не потрібно перезапускати службу eStreamer; доступ негайно скасовується.

Аналіз подій у Splunk

- Ви можете використовувати програму Cisco Secure Firewall (так звану «Firepower») для Splunk (раніше відому як програма Cisco Firepower для Splunk) як зовнішній інструмент для відображення та роботи з даними подій Firepower, щоб шукати та досліджувати загрози у вашій мережі.

- Потрібен eStreamer. Це розширений функціонал. Див. eStreamer Server Streaming.

- Для отримання додаткової інформації див https://cisco.com/go/firepower-for-splunk.

Аналіз подій у IBM QRadar

- Ви можете використовувати програму Cisco Firepower для IBM QRadar як альтернативний спосіб відображення даних про події та допомогти аналізувати, шукати та досліджувати загрози вашій мережі.

- Потрібен eStreamer. Це розширений функціонал. Див. eStreamer Server Streaming.

- Для отримання додаткової інформації див https://www.cisco.com/c/en/us/td/docs/security/firepower/integrations/QRadar/integration-guide-for-the-cisco-firepower-app-for-ibm-qradar.html.

Історія для аналізу даних подій за допомогою зовнішніх інструментів

| Особливість | Версія | Подробиці |

| Стрічка SecureX | 7.0 | Стрічка SecureX повертається до SecureX для миттєвого перегляду ландшафту загроз у ваших продуктах безпеки Cisco.

Щоб відобразити стрічку SecureX у FMC, перегляньте Посібник з інтеграції Firepower і SecureX на сторінці https://cisco.com/go/firepower-securex-documentation. Нові/змінені екрани: Нова сторінка: Система > SecureX |

| Надсилайте всі події підключення до хмари Cisco | 7.0 | Тепер ви можете надсилати всі події підключення до хмари Cisco, а не лише надсилати події підключення з високим пріоритетом.

Нові/змінені екрани: нова опція на сторінці Система > Інтеграція > Хмарні служби |

| Перехресний запуск до view дані в Secure Network Analytics | 6.7 | Ця функція пропонує швидкий спосіб створення кількох записів для вашого пристрою Secure Network Analytics на сторінці Analysis > Contextual Cross-Launch.

Ці записи дозволяють клацнути правою кнопкою миші відповідну подію, щоб перехресно запустити Secure Network Analytics і відобразити інформацію, пов’язану з точкою даних, з якої ви перехресно запустили. Новий пункт меню: Система > Журнал > Аналітика безпеки та журнал Нова сторінка для налаштування надсилання подій до Secure Network Analytics. |

| Контекстний перехресний запуск

з додаткових типів полів |

6.7 | Тепер ви можете перехресно запускати зовнішню програму, використовуючи такі додаткові типи даних подій:

• Політика контролю доступу • Політика вторгнення • Протокол програми • Клієнтська програма • Web додаток • Ім’я користувача (включаючи область)

Нові параметри меню: параметри контекстного перехресного запуску тепер доступні, якщо клацнути правою кнопкою миші типи даних вище для подій у віджетах панелі інструментів і таблицях подій на сторінках у меню «Аналіз». Підтримувані платформи: Firepower Management Center |

| Інтеграція з IBM QRadar | 6.0 і новіших версій | Користувачі IBM QRadar можуть використовувати нову спеціальну програму Firepower для аналізу своїх даних про події. На доступні функції впливає ваша версія Firepower.

Див. аналіз подій у IBM QRadar. |

| Удосконалення інтеграції з реакцією на загрози Cisco SecureX | 6.5 | • Підтримка регіональних хмар:

• Сполучені Штати (Північна Америка) • Європа

• Підтримка додаткових типів подій: • File і події шкідливого програмного забезпечення • Події підключення з високим пріоритетом Це події підключення, пов’язані з наступним: • Події вторгнення • Події розвідки безпеки • File і події шкідливого програмного забезпечення

Змінені екрани: увімкнено нові параметри Система > Інтеграція > Хмарні служби. Підтримувані платформи: усі пристрої, які підтримуються в цьому випуску, через пряму інтеграцію або системний журнал. |

| Системний журнал | 6.5 | Поле AccessControlRuleName тепер доступне в повідомленнях системного журналу подій про вторгнення. |

| Інтеграція з Cisco Security Packet Analyzer | 6.5 | Підтримку цієї функції припинено. |

| Інтеграція з системою реагування на загрози Cisco SecureX | 6.3 (через syslog, використовуючи проксі

колекціонер) 6.4 (прямий) |

Інтегруйте дані про події вторгнення Firepower з даними з інших джерел для уніфікації view загроз у вашій мережі за допомогою потужних інструментів аналізу Cisco SecureX.

Змінені екрани (версія 6.4): увімкнено нові параметри Система > Інтеграція > Хмарні служби. Підтримувані платформи: пристрої Firepower Threat Defense із версією 6.3 (через системний журнал) або 6.4. |

| Підтримка Syslog для File і події зловмисного програмного забезпечення | 6.4 | Повністю кваліфікований file а дані про події зловмисного програмного забезпечення тепер можна надсилати з керованих пристроїв через системний журнал. Змінені екрани: Політики > Контроль доступу > Контроль доступу > Ведення журналу.

Підтримувані платформи: усі керовані пристрої з версією 6.4. |

| Інтеграція з Splunk | Підтримує всі версії 6.x | Користувачі Splunk можуть використовувати нову окрему програму Splunk, програму Cisco Secure Firewall (іменно Firepower) для Splunk, щоб аналізувати події.

На доступні функції впливає ваша версія Firepower. Перегляньте аналіз подій у Splunk. |

| Інтеграція з Cisco Security Packet Analyzer | 6.3 | Представлена функція: Миттєво надсилайте запити Cisco Security Packet Analyzer на наявність пакетів, пов’язаних із подією, а потім клацніть, щоб переглянути результати в Cisco Security Packet Analyzer або завантажте їх для аналізу в інший зовнішній інструмент.

Нові екрани: система > Інтеграція > Аналіз аналізатора пакетів > Просунутий > Запити аналізатора пакетів Нові параметри меню: Аналізатор пакетів запитів під час клацання правою кнопкою миші події на панелі інструментів і таблиць подій на сторінках у меню Аналіз. Підтримувані платформи: Firepower Management Center |

| Контекстний перехресний запуск | 6.3 | Представлена функція: клацніть подію правою кнопкою миші, щоб знайти пов’язану інформацію в попередньо визначеному або спеціальному режимі URL-на основі зовнішніх ресурсів.

Нові екрани: Аналіз > Просунутий > Контекстний крос-запуск Нові параметри меню: кілька параметрів під час клацання правою кнопкою миші події на сторінках інформаційної панелі та навіть у таблицях на сторінках у меню аналізу. Підтримувані платформи: Firepower Management Center |

| Повідомлення системного журналу для

події підключення та вторгнення |

6.3 | Можливість надсилати повні дані про з’єднання та події вторгнення до зовнішнього сховища та інструментів через системний журнал, використовуючи нові уніфіковані та спрощені конфігурації. Заголовки повідомлень тепер стандартизовані та включають ідентифікатори типу подій, а повідомлення менші, оскільки поля з невідомими та порожніми значеннями опущені.

Підтримувані платформи: • Усі нові функції: пристрої FTD під керуванням версії 6.3. • Деякі нові функції: пристрої без FTD із версією 6.3. • Менше нових функцій: усі пристрої з версіями, старішими за 6.3. Щоб отримати додаткові відомості, перегляньте розділ «Про надсилання повідомлень системного журналу про події безпеки». |

| eStreamer | 6.3 | Вміст eStreamer переміщено з розділу «Джерела ідентичності хоста» до цього розділу та додано підсумок, що порівнює eStreamer із системним журналом. |

Документи / Ресурси

|

Аналіз подій Cisco за допомогою зовнішніх інструментів [pdfПосібник користувача Аналіз подій за допомогою зовнішніх інструментів, Подія, Аналіз за допомогою зовнішніх інструментів, Використання зовнішніх інструментів, Зовнішні інструменти |